Microsoft Office 365 Message Encryption (OME) använder funktionsläget Electronic Codebook (ECB). Det här läget är i allmänhet osäkert och kan läcka information om strukturen på de skickade meddelandena vilket kan leda till att meddelandet avslöjas delvis eller helt. Som anges i NIST:s "Announcement of Proposal to Revise Special Publication 800-38A": "I NIST National Vulnerability Database (NVD) utgör användningen av ECB för att kryptera konfidentiell information en allvarlig säkerhetsrisk; se till exempel CVE-2020 -11500."

Beskrivning

Microsoft Office 365 erbjuder en metod för att skicka krypterade meddelanden. Den här funktionen marknadsförs för att tillåta organisationer att skicka och ta emot krypterade e-postmeddelanden mellan personer inom och utanför organisationen på ett säkert sätt. Tyvärr är OME-meddelanden krypterade i osäkra Electronic Codebook (ECB) driftläge.

Påverkan

Skadlig tredje part som får tillgång till de krypterade e-postmeddelandena kan kanske identifiera innehållet i meddelandena eftersom ECB läcker viss strukturell information om meddelandena. Detta leder till potentiell förlust av konfidentialitet.

Bild extraherad från Office 365 Message Encryption-skyddad e-post.

Eftersom de krypterade meddelandena skickas som vanliga e-postbilagor, kan de skickade meddelandena lagras i olika e-postsystem och kan ha avlyssnats av någon part mellan avsändaren och mottagaren.

En angripare med en stor databas med meddelanden kan härleda deras innehåll (eller delar av det) genom att analysera relativa platser för upprepade delar av de avlyssnade meddelandena.

De flesta OME-krypterade meddelanden påverkas och attacken kan utföras offline på alla tidigare skickade, mottagna eller avlyssnade krypterade meddelanden. Det finns inget sätt för organisationen att förhindra analys av redan skickade meddelanden och användning av funktioner för rättighetshantering åtgärdar inte heller problemet.

Beroende på innehållet som skickas via krypterade meddelanden kan vissa organisationer behöva överväga juridiska konsekvenser av sårbarheten. Det är möjligt att sårbarheten har lett till integritetspåverkan enligt beskrivningen i EU:s allmänna dataskyddsförordning (GDPR), State of California Consumer Privacy Act (CCPA) eller någon annan liknande lagstiftning.

Detaljer

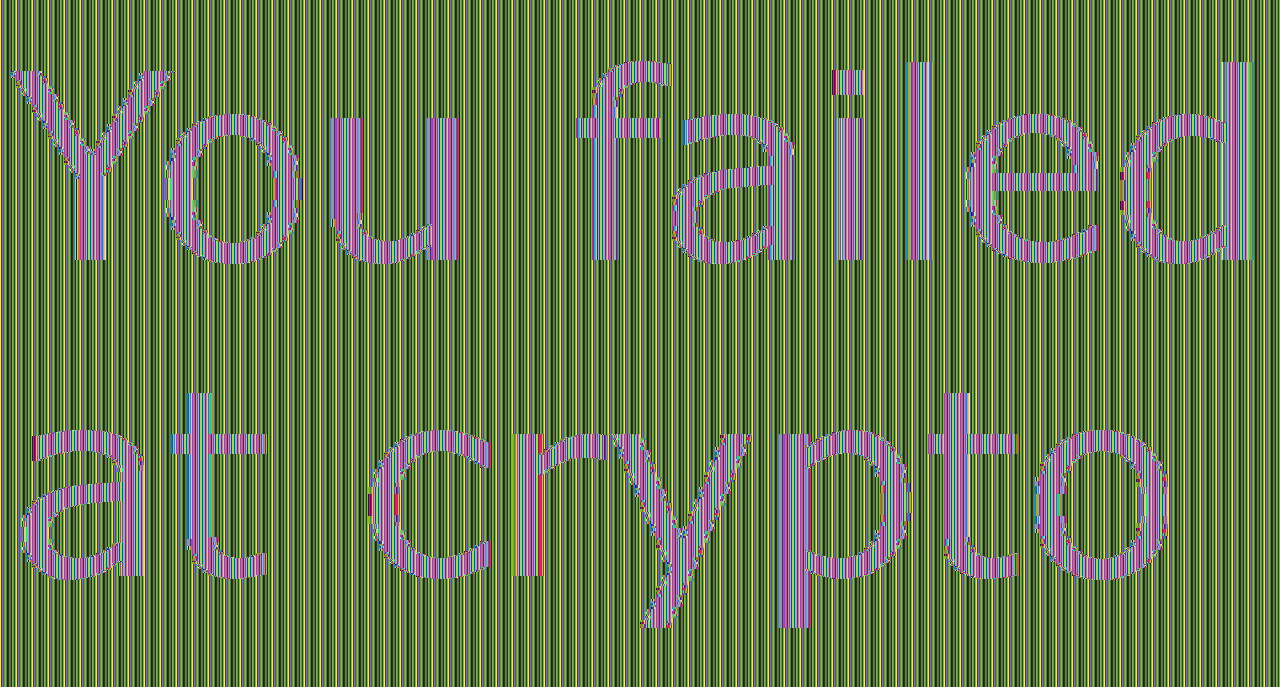

Funktionssättet Electronic Codebook (ECB) innebär att varje chifferblock krypteras individuellt. Upprepade block av det klara textmeddelandet mappas alltid till samma chiffertextblock. I praktiken betyder detta att även om själva klartexten inte avslöjas direkt så avslöjas information om meddelandets struktur. Här är en RAW-bild som har AES-krypterats i ECB:s driftläge:

Även om de faktiska individuella pixelvärdena inte är kända kan det faktiska bildinnehållet lätt identifieras.

Även om de faktiska individuella pixelvärdena inte är kända kan det faktiska bildinnehållet lätt identifieras.

Om ett specifikt meddelande inte direkt skulle läcka information på detta sätt kan en angripare med en stor mängd meddelanden utföra analys av relationen mellan de upprepade mönstren i filerna för att identifiera specifika filer. Detta kan leda till möjligheten att tyda (delar av) klartext i krypterade meddelanden.

Ingen kunskap om krypteringsnyckeln krävs för att utnyttja denna sårbarhet och därför har Bring Your Own Key (BYOK) eller liknande skyddsåtgärder för krypteringsnyckel ingen avhjälpande effekt.

Chiffret som används för Microsoft Office 365 Message Encryption verkar vara Advanced Encryption Standard (AES). I sammanhanget av denna sårbarhet är dock det faktiska chiffret irrelevant eftersom ECB:s arbetssätt har samma egenskaper oavsett vilket chiffer som används.

CWE-327: Användning av en trasig eller riskabel kryptografisk algoritm

Outlook 365 Message Encryption använder funktionen Electronic Codebook (ECB) när meddelandet krypteras till en RPMSG-fil.

Grundorsaken till sårbarheten verkar vara ett tidigare beslut att använda ECB driftläge med meddelandekryptering och sedan bibehålla kompatibiliteten med detta dåliga beslut.

Microsoft Information Protection (MIP) ProtectionHandler::PublishingSettings-klassen har en SetIsDeprecatedAlgorithmPreferred-metod som är dokumenterad som:

"Sets whether or not deprecated crypto algorithm (ECB) is preferred for backwards compatibility."

Det är troligt att OME använder denna metod för att möjliggöra ECB-kryptering av RPMSG. Om denna flagga inte är inställd används driftsättet Cipher Block Chaining (CBC).

Microsoft Information Protection FIPS 140-2 Compliance dokumentation nämner att:

"Legacy versions of Office (2010) require AES 128 ECB, and Office docs are still protected in this manner by Office apps."

Rekommenderad åtgärd

Efter upprepade frågor om statusen för sårbarheten svarade Microsoft så småningom med följande:

"The report was not considered meeting the bar for security servicing, nor is it considered a breach. No code change was made and so no CVE was issued for this report."

Slutanvändare eller administratör av e-postsystemet har inget alternativ att införa ett säkrare driftläge. Eftersom Microsoft inte har några planer på att åtgärda denna sårbarhet är den enda rekommendationen att undvika att använda Microsoft Office 365 Message Encryption.

Partiell åtgärd

Vissa Exchange online licenser erbjuder "Microsoft Purview Advanced Message Encryption". Om tillgänglig kan den här funktionen konfigureras för att tvinga fram att endast skicka en länk till OME-portalen och utelämna RPMSG-bilagan.

Sådan konfiguration kan distribueras genom att följa Microsofts instruktioner om hur man säkerställer att alla externa mottagare använder OME-portalen för att läsa krypterad e-post. Mer specifikt: New-TransportRule måste distribueras med ApplyRightsProtectionTemplate "Do Not Forward". När det väl har distribuerats rekommenderas det att verifiera korrekt operation genom att skicka ett krypterat e-postmeddelande till en extern e-postadress för att säkerställa att ingen RPMSG-bilaga skickas.

Denna begränsning har nackdelen att endast vara tillgänglig för vissa företagslicensnivåer. Dessutom hjälper det inte mot en motståndare som kan fånga upp pinkod-e-postmeddelandet som skickas till mottagaren av ett pin-skyddat OEM-e-postmeddelande, och det löser inte potentiella problem med de e-postmeddelanden som skickats innan konfigurationsändringen.